6 февраля 2020 г.

Qrator Labs представляет тренды в сфере сетевой безопасности в 2019 году.

Новые векторы атак

Рост рынка IoT означает, что злоумышленники при желании могут эксплуатировать уязвимые устройства, создавая значительную пропускную полосу атаки — как это произошло в середине года, когда протокол WSDD был задействован для нанесения видимого ущерба. Протокол Apple ARMS, который был задействован для получения коэффициента амплификации порядка 35,5, также был виден в атаках на сеть фильтрации Qrator Labs.

В течение 2019 года были выявлены новые амплификаторы (PCAP), а также на практике был зафиксирован уже давно известный вектор атаки с использованием TCP-амплификации (реплицированный SYN/ACK-флуд).

Техника атаки типа Amplification («усиление») заключается в том, что на уязвимый сервер, принадлежащей третьей ничего не подозревающей стороне, отправляется запрос, который этим сервером многократно тиражируется и направляется на веб-сайт жертвы. В данном случае для усиления атаки использовались протоколы LDAP и TCP.

Атаки, задействующие вектор амплификации SYN-ACK, стали одной из наиболее серьезных сетевых угроз, тогда как до 2019 года оставались лишь теорией. Одна из первых громких атак с использованием техники SYN-ACK амплификации была организована на международную хостинговую платформу Servers.com. Трафик амплификации SYN/ACK достигал пиковых значений в 208 миллионов пакетов в секунду, а наиболее длительный период атаки с непрерывной бомбардировкой «мусорным» трафиком составил 11,5 часов.

Довольно интересным является и то, что наиболее часто использовавшийся в прошлом метод реакции в виде сброса всего UDP-трафика, виртуально нейтрализующего большую долю атак с использованием амплификации, совсем не помогает нейтрализовать вектор SYN-ACK. Меньшие интернет-компании испытывают огромные трудности при нейтрализации подобных угроз, так как она требует задействования более комплексных мер по борьбе с DDoS-атаками. (Рис. 1)

BGP-оптимизаторы

В 2019 году был выявлен новый класс проблем, связанный с использованием протокола BGP для оптимизации прохождения сетей операторов связи. Многие компании хотят автоматически контролировать поток исходящего трафика, это позволяет им существенно снизить расходы. С этой целью устанавливаются различные устройства, использующие специфичные тактики для работы с протоколом BGP, которые могут работать, только если вокруг них корректно настроены фильтры, предотвращающие утечку маршрутов. К сожалению, существует мало специалистов, умеющих правильно настраивать фильтры, в связи с чем оптимизаторы постоянно «прорываются» и маршруты утекают в неизвестном направлении.

Так, в январе 2020 года на одну из точек обмена трафиком в Санкт-Петербурге внезапно были перенаправлены маршруты до Google, Facebook, Instagram от провайдера из Донецкой Народной Республики, который занимался оптимизацией трафика. Подобные инциденты опасны не только возникновением ошибок в сети, но злонамеренным перехватом трафика (атаки Man-in-the-middle).

В последнее время из-за закупки BGP-оптимизаторов такие ситуации происходят регулярно. Индустрия квалифицированных сетевых инженеров активно выступает за ограничение использования оптимизаторов, поскольку работать с ними никто не умеет. Однако уже и в России можно наблюдать, как многие компании начинают закупать BGP-оптимизаторы для снижения расходов на трафик, что в свете введения в действие законодательства про точки обмена трафиком и автономные системы может дать очень неприятный кумулятивный эффект. (Рис. 2)

Руководитель отдела аналитики информационной безопасности Positive Technologies Евгений Гнедин отмечает: «Сегодня преступники могут монетизировать ботнет-сети несколькими способами. Наиболее распространенные из них ̶ реализация сервисов DDoS-атак, майнинг криптовалют, использование в целевых атаках ̶ в частности, для подбора паролей к серверам, или просто сдача ботнета в аренду. При этом мы наблюдаем появление по-настоящему многофункциональных ботнетов, яркий тому пример ̶ Neutrino, который не только эксплуатирует уязвимости для взлома серверов и майнит криптовалюту, но и взламывает чужие веб-шеллы, перехватывая контроль над уже взломанными кем-то ресурсами. В настоящее время Neutrino входит в тройку лидеров по числу атак на ханипоты Positive Technologies».

Тестирования Google

Несмотря на то что производители мобильных устройств стараются поддерживать как можно больше версий современных приложений, в 2019 году стало заметно, что многие из них всё же перестают обновляться на старых устройствах. В большей степени это касается самого популярного браузера в мире — Chrome. На данный момент существуют целые парки устройств, на которых работают старые версии браузера, а новые — становятся не доступны.

Эти старые версии браузеров содержат в себе уязвимости, которые могут привести к утечке персональных данных и финансовой информации.

С другой стороны, на многих устройствах Chrome продолжает активно обновляться, за счет чего компания Google предположительно проводит A/B тестирование браузера на пользователях.

Все привыкли считать, что, когда выходит новая версия браузера, все компьютеры автоматически до нее обновляются. Однако это не совсем так. Google одновременно выпускает две минорные версии браузера Chrome (затрагивающие менее значительные улучшения и доработки) и часть пользовательских устройств обновляет до одной, половину — до другой. Вероятнее всего, это делается для тестирования новой версии протокола QUIC, который уже поддерживается в Google Chrome. QUIC (Quick UDP Internet Connections) — новый экспериментальный интернет-протокол, разработанный Google для замены старого стека протоколов WWW. Уязвимость QUIC состоит в том, что его непродуманное внедрение в интернет-сервисах может ослабить их защиту от DDoS-атак. Популярные у злоумышленников наборы инструментария для организации DDoS-атак обладают встроенной поддержкой UDP, что может представлять большую угрозу для QUIC, чем для традиционных WWW-протоколов, основанных на TCP.

Ситуация с тестированием Chrome показывает, как Google разрабатывает сетевые протоколы нового поколения. Подобным образом выявляется, в какой из версий Chrome лучше отзывчивость, где лучше работают различные сетевые параметры, у кого из пользователей страница открывается быстрее. Для пользователей такая ситуация существенна с той точки зрения, что у двух отдельно взятых людей сайты могут начать открываться немного по-разному. Также это показатель того, как быстро Google (или другие компании, например, Telegram) может развернуть новый протокол, например, для обхода блокировок, на всех устройствах мира.

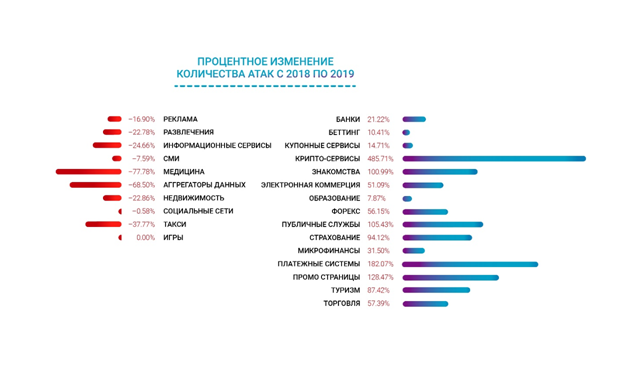

«По нашим оценкам, общее количество DDoS-атак за 2019 год выросло примерно в 1,5 раза. Такое увеличение числа инцидентов было достигнуто за счет роста атак на отдельные индустрии: банки, платежные системы, криптобиржи, онлайн-ритейл, сайты знакомств, — комментирует Артем Гавриченков, технический директор Qrator Labs. — Можно наблюдать, что в последний год наблюдался передел определенных рынков между отдельными его игроками. И если крупный бизнес может выдержать нападения, то для среднего бизнеса это большая проблема: у небольших компаний часто нет свободных финансовых ресурсов для использования внешних решений по защите на постоянной основе, поэтому они чаще других становятся жертвами DDoS-атак».

Атаки на масс-медиа

По формальным данным Qrator Labs, атаки на сектор СМИ уменьшились на 7,59%, однако ситуация несколько сложнее, чем кажется. В конце 2019 — начале 2020 года нападения на масс-медиа выросли на порядок. В последние годы большинство российских СМИ начали использовать бесплатные или недорогие средства защиты от DDoS, в частности, зарубежные. Поскольку бюджетная защита часто имеет соответствующий уровень качества (ввиду, в особенности, ошибок при её внедрении), в конце 2019 года индустрия наблюдала множество успешных атак на сайты средств массовой информации. В итоге злоумышленники поняли, что большинство сайтов СМИ можно легко обрушить даже минимальными усилиями, и в последнее время они начали делать это просто ради развлечения.

«В 2020 году будет наблюдаться продолжение ситуации с атаками на медиа. Уже в начале года появилось большое количество инфоповодов, многие из которых вызвали живой отклик в умах людей, как позитивный, так и негативный. За бурными всплесками в инфопространстве обычно следуют активные попытки взломов и DDoS-атаки, к которым индустрия СМИ может быть не готова», — отмечает Артем Гавриченков, технический директор Qrator Labs.

Данные компании Positive Technologies показывают, что с точки зрения атакуемых киберпреступниками индустрий лидерство по итогам года осталось за государственными учреждениями, компаниями промышленной и финансовой отраслей, а также медицинскими и научными организациями. В большинстве случаев объектом кибератаки в течение года оставались компьютеры, серверы и сетевое оборудование целевых компаний. «Для защиты от массовых атак сегодня достаточно следовать типовым рекомендациям. Но такой подход не работает при сложных целенаправленных атаках профессиональных хакеров. Нужно изучать их техники и инструменты, внедрять специализированные системы защиты, которые способны такие инструменты и техники обнаружить: SIEM (Security information and event management), NTA (Network traffic analysis), песочницы (Sandbox) и т.п. И конечно, важно повышать практические навыки сотрудников службы ИБ, ведь противостояние сложным угрозам требует высокой квалификации персонала», — комментирует Евгений Гнедин, руководитель отдела аналитики информационной безопасности Positive Technologies.

По данным Positive Technologies, атаки на веб-ресурсы организаций вошли в ТОП-3 по популярности среди киберпреступников, но при этом не превысили 20% в общем числе. Наиболее подвержены им оказались государственные учреждения и, в частности, порталы государственных и муниципальных услуг. «Атака на веб-приложение — один из наиболее популярных методов атак в принципе. В рамках тестирований уровня безопасности наши эксперты регулярно подтверждают факты возможного проникновения в сети компаний через уязвимые сайты. Но если организация использует средства для защиты, то вероятность успешной атаки значительно снижается. Появляется шанс вовремя среагировать на угрозу и заблокировать атакующего. К сожалению, сайты госорганизаций сегодня содержат множество уязвимостей, а защите веб-приложений не уделяется должного внимания. В фокусе — безопасность сайтов государственного или регионального значения, при этом множество менее значимых ресурсов все еще остается уязвимо. Преступники знают и пользуются этим, например для кражи информации, дэфейса, майнинга или просто для отладки новых инструментов атаки перед проведением атак на более крупные цели. К наиболее уязвимым можно причислить также сайты образовательных и медицинских учреждений», — отмечает эксперт Positive Technologies.

Источник: Пресс-служба компании Qrator Labs