27 ноября 2019 г.

Компания Trend Micro Incorporated опубликовала исследование Securing 5G Through Cyber-Telecom Identity Federation. Целью исследования стало изучение слабых мест сетей пятого поколения, методов, которыми современные киберпреступники могут воспользоваться, чтобы скомпрометировать их, а также поиск решений, которые помогут защититься от атак.

По мнению специалистов Trend Micro, многие компании и целые отрасли уже сейчас стремятся воспользоваться преимуществами сетей 5G, но не имеют опыта работы с телекоммуникационными технологиями. Поэтому им будет намного сложнее справиться с атаками киберпреступников, которые уже много лет занимаются взломом телекоммуникационных каналов и видят в сетях пятого поколения не меньше возможностей, чем представители легального бизнеса, включая их высокую пропускную способность, скорость и постоянно растущий охват.

В качестве объекта для своего исследования Trend Micro выбрала небольшую локальную NPN-сеть (непубличную сеть) условного общежития с поддержкой 5G, в которой используются SIM-карты. Общежитие в данном случае представляет собой пример закрытой сети пятого поколения, связанной с «внешним миром» через общедоступные телекоммуникационные каналы. Вскоре такие сети появятся повсеместно, например, на производственных объектах, предприятиях и в офисах крупных компаний. SIM-карты в оборудовании для таких сетей содержат идентификационные данные пользователя, поддерживают шифрование и даже оборудованы простейшим ПО и функцией удалённого обновления этого ПО и прошивки.

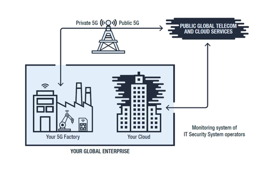

На рисунке 1 изображён пример инфраструктуры такой сети NPN, который сразу же показывает основную уязвимость этого подхода: все системы ИТ-безопасности касаются только самого объекта и его «облака», но никак не защищают трафик, передаваемый через внешние публичные и закрытые сети. Поэтому злоумышленники могут реализовать целый ряд кибератак, чтобы скомпрометировать телекоммуникационные каналы и через них саму сеть 5G. В исследовании упоминается три типа таких атак, целью которых может стать аппаратная часть сети, данные или удостоверения.

При атаках аппаратного уровня может использоваться метод удалённых манипуляций с SIM-картой (SIMjacking) в роуминге (то есть при работе вне «домашней» сети), например, модификация её настроек таким образом, чтобы устройство пользователя подключалось не к публичной сети, а к сети, которой управляют киберпреступники. Благодаря изменениям в настройках SIM-карты хакеры затем смогут осуществлять прослушивание разговоров пользователя, инициировать инъекции вредоносного ПО и кибертаки или мешать алгоритмам машинного обучения.

При атаках на данные и саму сеть взломанная хакерами SIM-карта используется для того, чтобы ухудшить производительность самого устройства и сети, к которой оно подключено или даже изменить базовые настройки этой сети. Атаки salami и low-and-slow с многих устройств позволят со временем создать в инфраструктуре сети «слепые пятна», которые хакеры смогут использовать для более масштабных и разрушительных кибератак.

В атаках с применением телекоммуникационных каналов и удостоверений злоумышленники пользуются тем, что существует определённое несоответствие между способами обработки удостоверений в ИТ-системах и этих каналах. Большая часть удостоверений и учётных данных в телекоммуникационных каналах завязана на SIM-карту и обрабатывается на аппаратном уровне, а в ИТ-инфраструктуре — на уровне ПО. Соответственно, после кражи личности пользователя при помощи взлома карты, хакеры получают доступ и к ИТ-системам, которые настроены так, чтобы автоматически «доверять» устройству с этой SIM-картой. В результате они могут использовать эту уязвимость для обхода систем защиты от мошеннических действий, изменения функций сети и даже изменения конечных продуктов, если речь идёт о производстве.

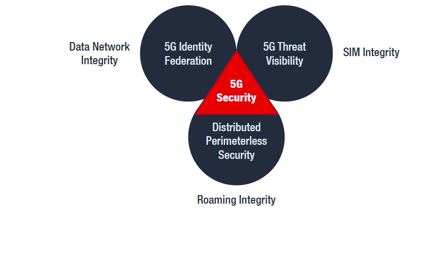

В качестве решения возникающих проблем Trend Micro предлагает объединить три основных элемента, обеспечивающих безопасность сетей 5G (целостность и безопасность сетей передачи данных, SIM-карт и устройств, а также внешних сетей), в единую систему — см. рисунок 2. Её использование позволит вовремя обнаруживать «заражённые» устройства в «домашней» сети, защитить SIM-карты от взлома и перезаписи прошивок и даже применять элементы блокчейна, чтобы обеспечить безопасность SIM-карт при работе вне «домашней» сети.

Источник: Пресс-служба компании Trend Micro Incorporated