31 января 2023 г.

Ответы на этот вопрос красной нитью проходили через все речи, произнесенные в рамках двухчасовой онлайн-конференции «Защита от DDoS: переосмысление опыта и рекомендации на 2023 год», состоявшейся 25 января, организованной компанией «АМ Медиа» и собравшей почти 500 участников, в той или иной степени осведомленных как о технологиях обеспечения информационной безопасности (ИБ) вообще, так и о технологиях фильтрации трафика, в частности. О том, что 2022 г. принес рекордные по мощности и длительности DDoS-атаки, мы достаточно подробно рассказывали 24 января. Приводя при этом очень пугающие цифры и факты. Впрочем, такого рода факты приводились и раньше. Так например, в октябре 2022 г. сообщалось, что число DDoS-атак на сайты АВТОВАЗа выросло в 18 раз.

Важное замечание: количество и качество DDoS-атак на сайты отечественных предприятий и организаций (в том числе тех, которых никогда раньше не атаковали) начало стремительно расти сразу после начала СВО. Вот что уже в апреле сообщала «Лаборатория Касперского»: «В марте в России продолжило расти количество DDoS-атак. С начала месяца мы зафиксировали на 54% больше атак, чем в феврале. Пик пришёлся на 25 февраля. По сравнению с мартом 2021 г. атак стало почти в восемь раз больше. Помимо количества атак за последние два месяца существенно выросла их продолжительность. В феврале 2022 г. атаки в среднем длились почти 7 часов, а самая долгая — более 90 часов. В марте же средняя продолжительность атак составила более суток — 29,5 часов. Кроме того, был установлен рекорд максимальной продолжительности одной атаки за всю историю наблюдений: она длилась 145 часов, то есть чуть более шести дней. Для сравнения в феврале и марте 2021 года средняя длительность инцидента не превышала 12 минут, а самая продолжительная атака длилась не более полутора часов».

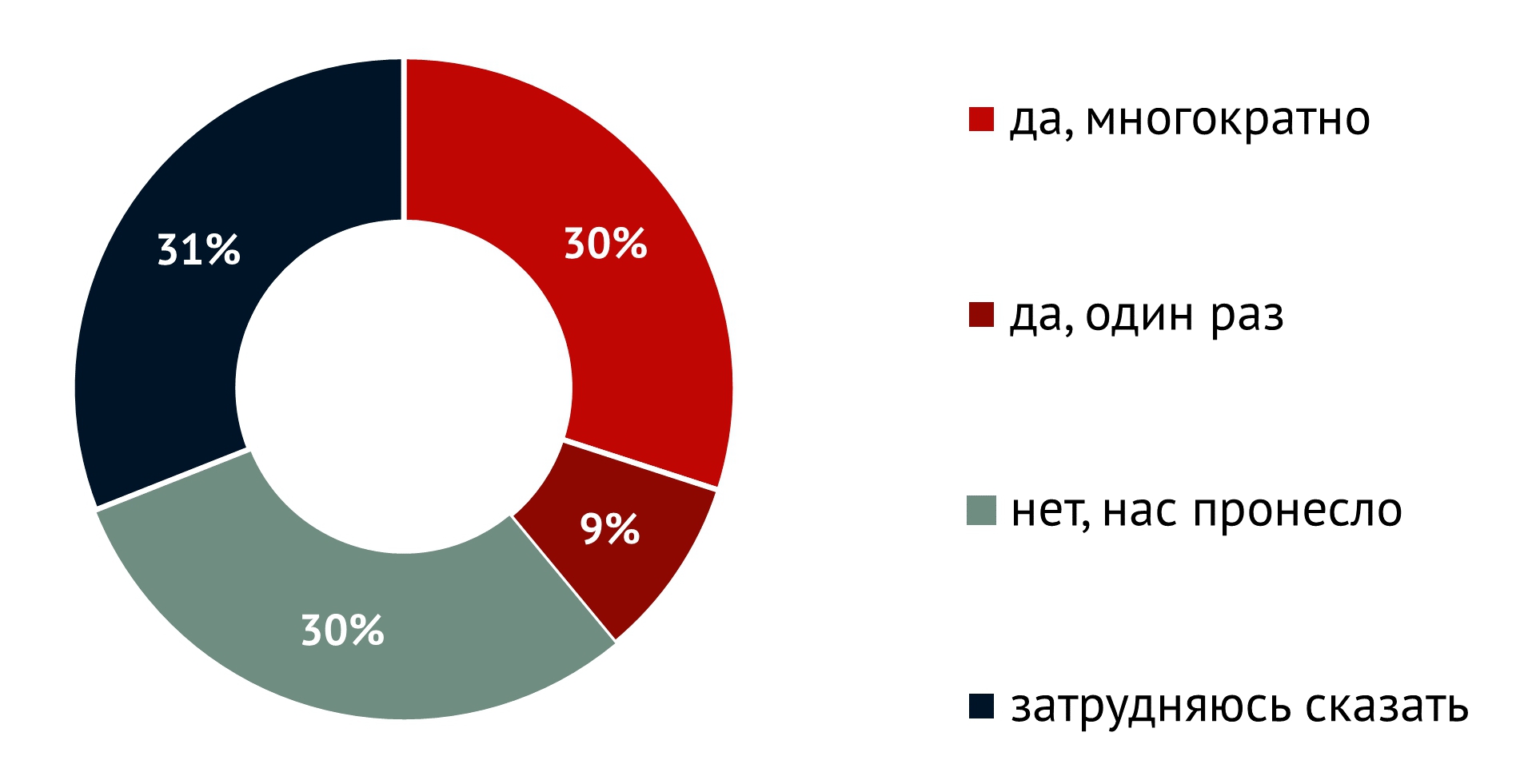

О масштабах проблемы свидетельствуют и итоги блиц-опроса, проведенного среди участников упомянутой выше онлайн-конференции (диагр.1): 30% из них ответили, что в минувшем году их организации подвергались DDoS-атакам многократно, и ещё 9% cообщили, что были единичные случаи такого рода.

Однако нельзя сказать, что для участников онлайн-конференции «АМ Медиа» эти DDoS-атаки стали полной неожиданностью. Практически все предприятия и организации, в которых они работают, были готовы к этой напасти. И готовы достаточно неплохо (диагр. 2): 37% онлайн-респондентов сообщили, что их система защиты отработала отлично; 16% признались, что были простои; 9% сообщили о том, что пришлось менять защиту под атакой; и лишь 5% поведали о том, что в результате этих атак им пришлось поменять хостинг или внести изменения в ИТ-инфраструктуру.

Как же защищаются от DDoS-атак участники онлайн конференции? Ответ на этот вопрос дает распределение голосов онлайн-респондентов при ответе на вопрос «Какой вариант защиты от DDoS-атак на канал связи вам больше всего подходит?» (диагр. 3). Самыми распространенными ответами оказались такие: «Защита канала силами провайдера» и «Гибридная архитектура защиты». Они собрали по 23% голосов. Далее следуют «Защита на базе облачного сервиса» (21%) и «Защита в виде программно-аппаратного комплекса на периметре» (20%). Ещё 11% дали «Другие решения». А вот об использовании «самописных решений» cообщили лишь 2% онлайн-респондентов. Что лишний раз иллюстрирует справедливость тезиса о том, что надо не «изобретать ИБ-велосипед», а пользоваться ИБ-товарами или ИБ-услугами профессионалов.

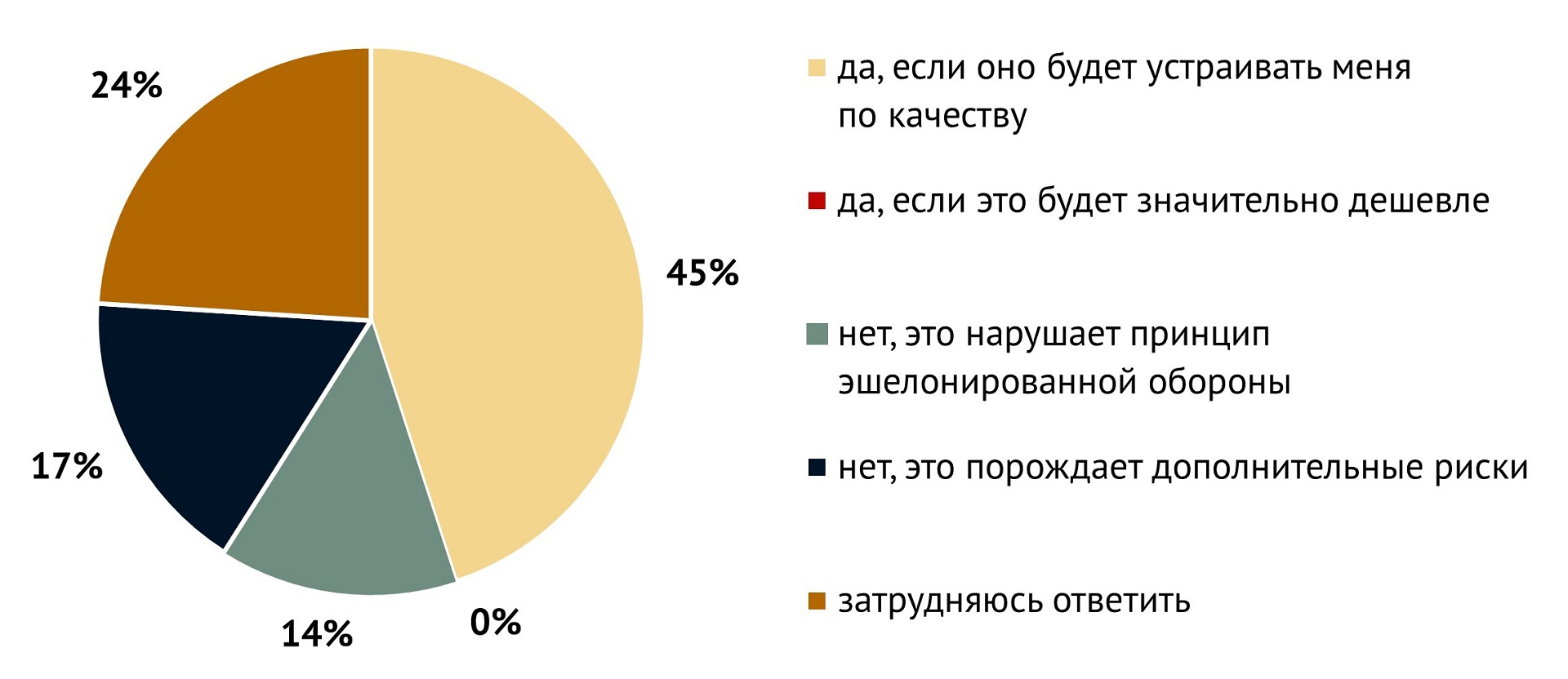

Так как основными спикерами упомянутой выше конференции были представители компаний, оказывающих ИБ-услуги и/или разрабатывающих программные продукты для обеспечения информационной безопасности, то их очень интересовал ответ аудитории на вопрос «Готовы ли вы покупать все (почти все) cредства обеспечения информационной безопасности от одного поставщика?» (диагр. 4). Ответы на этот вопрос распределились так: 45% онлайн-респондентов сказали «Да, если они будут устраивать меня по качеству». В то же время 17% ответили «Нет, это порождает дополнительные риски»; а ещё 14% cазали «Нет, это нарушает принцип эшелонированной обороны». В то же время достаточно велика (24%) оказалась доля респондентов, выбравших вариант «Затрудняюсь ответить». Поясним: в данном случае под «средствами обеспечения информационной безопасности» понимаются как «ИБ-продукты» (ПО и ПАК’и), так и ИБ-услуги.

Затруднениям с выбором ответа есть причины. Дело в том, что далеко не все потенциальные и уже состоявшиеся потребители ИБ-продуктов (ПО и ПАК’и) и ИБ-услуг хорошо ориентируются в имеющихся на рынке инструментах безопасности и имеют четкое представление как об эволюции методов осуществления DDoS-атак, так и об эволюции технологий борьбы с этими атаками. Ещё одним источником недопонимания между разработчиками и потребителями как программных, так и программно-аппаратных средств защиты является то, что многие ИБ-термины весьма расплывчаты. И нередки случаи, когда одни и те же термины используются для описания различных вещей. Но бывает и так, что одни и те же вещи описываются различными терминами.

Интересно отметить, что на финальный вопрос организаторов «Каково ваше мнение о защите от DDoS-атак после эфира» 16% онлайн-респондентов ответили (диагр. 5) так: «Ничего не понял, о чем вы сегодня говорили». Конечно, трудно поверить, что они совсем ничего не поняли. Однако этот вариант ответа, видимо, показался им наиболее адекватным. Ещё 10% онлайн-респондентов отметили, что спикеры не смогли доказать им необходимость использования тех средств обеспечения информационной безопасности, которые были упомянуты во время онлайн-конференции. В то же время 28% выразили готовность тестировать и внедрять новые для них средства защиты, а 38% онлайн-респондентов сообщили о том, что «убедились в правильности выбранных ими решений».

DDoS-атака (термин предложен в 1994 г. и происходит от словосочетания Distributed Denial of Service, распределенная атака, направленная на отказ в обслуживании) — это специально направленный, мощный поток трафика в виде хаотичных запросов на конкретный интернет-ресурс, чтобы он, в результате атаки перестал работать. Как правило, такие действия осуществляет сеть компьютеров, которые управляются хакерами дистанционно. При этом общее количество «вольно» или «невольно» задействованных в атаке компьютеров может достигать сотен тысяч, а то и миллионов.

Как найти средства защиты от DDoS-атак

Сведения об «официальных» программных продуктах, обеспечивающих защиту от DDoS-атак включены в «Единый реестр отечественного ПО»: раздел «Средства обеспечения информационной безопасности», подраздел (класс ПО) «Средства выявления целевых атак». В этом подразделе можно найти ПО, которое должно обнаруживать и противодействовать атакам (в том числе DDoS-атакам) на конкретную организацию, страну или индустрию с целью кражи данных, получения контроля над ресурсами или блокирования их работы. К сожалению, практическое использование «Единого реестра отечественного ПО» (на конец января 2023 г. он содержал сведения о 15992 программных продуктах от 5393 правообладателей) осложнено тем, что в нем до сих пор часть софта рубрицируется по новому Классификатору, который был утвержден приказом Минцифры № 486 от 22.09.2020; а часть — по старому Классификатору, утвержденному приказом Министерства связи и массовых коммуникаций РФ № 621 от 31.12.2015.

Кроме того, некоторые средства защиты от DDoS-атак перечислены в «Маркетплейсе российского ПО» (раздел «Информационная безопасность»; подраздел «Комплексные средства защиты информации»), который начал функционировать в октябре 2022 г. А ещё есть «Каталог совместимости российского программного обеспечения», который ведет АРПП «Отечественный софт» В нем (раздел «ПО для обеспечения ИБ», подраздел «Cредства защиты от DDoS-атак») можно найти сведения не только о программных продуктах, но и о программно-аппаратных комплексах, обеспечивающих защиту от DDoS-атак. На конец января 2023 г. данный подраздел содержал сведения о 14 программных продуктах и ПАК’ах от шести правообладателей.

Источник: IT Channel News