Частота и изощренность кибератак, которым подвергаются все российские предприятия, позволяет говорить о том, что вся зона RU сегодня стала объектом целевой атаки. Так считают эксперты, которые отмечают многократный рост активности хакерских группировок. Под угрозой — и коммерческие компании, и государственные органы, и даже иностранные представительства, продолжающие работать в России.

Комплексный характер атак, разнообразие инструментов, которые используют киберпреступники, и обилие уязвимостей, которые они пытаются использовать, усложняют оборону корпоративных инфраструктур. Эффективно противостоять целевым атакам может только адекватная защита.

Целевая атака: что это такое

Целевая (или таргетированная) атака (АРТ — Advanced Persistent Threat) — продолжительное нападение кибирепреступников на инфраструктуру предприятия-жертвы, управляемое вручную в реальном времени. Такие атаки могут продолжаться в течение длительного времени — речь идет даже о неделях и месяцах, при этом все действия преступников направлены на проникновение в конкретную инфраструктуру, для которого используются разнообразные инструменты. Важная отличительная черта таргетированных атак — участие в них не только технических средств, но и людей, которые ими управляют в режиме реального времени. Чаще всего речь идет не об отдельных хакерах, а о преступных сообществах. А противостоят они не только средствам безопасности предприятия, но и его ИБ-специалистам.

В последнее время АРТ стали особенно распространены. Увы, мы имеем дело с обратной стороной технического прогресса, плоды которого могут быть использованы не только во благо. Разрабатываемые хакерами технические средства стали настолько совершенны, что их применение теперь позволяет группировкам атаковать своих жертв быстрее, проще и дешевле.

В своем развитии целевая атака проходит четыре стадии:

- На первой стадии хакеры осуществляют подготовку, собирая о жертве всю возможную информацию. Использоваться могут все возможные источники, от открытых данных до инсайдерской информации и шпионских сведений. Одновременно разрабатывается тактика нападения и подбираются технические средства для его обеспечения.

- Второй этап — проникновение преступников в атакуемую инфраструктуру. Здесь используются все доступные хакерам средства: социальная инженерия, уязвимости информационных систем, техники обхода защиты. В конце этого этапа в инфраструктуре организации может быть размещен вредоносный код.

- За проникновением следует укрепление хакеров внутри атакуемой инфраструктуры. Используются для этого как правило ее узлы, имеющие критически важное значение. При этом злоумышленники стремятся взять под свой контроль максимально широкий круг машин.

- «Венцом» нападения становится четвертый этап — достижение целей, которые ставили перед собой киберпреступники. Они могут быть самыми разнообразными: прямое хищение денежных средств, сбор конфиденциальной информации, порча данных компании, вмешательство в ее бизнес-процессы.

Защита от АРТ

Сложный и многогранный характер целевых атак требует комплексного подхода к защите от них. Конечно же, в организации должен быть разработан и принят регламент (или политика информационной безопасности), в котором оговариваются все аспекты защиты: от информирования и тренингов персонала до порядка анализа кибер-инцидентов. Без этого едва ли предприятие будет способно защититься от угроз даже при помощи самых современных технических средств.

Стратегия защиты от таргетированных атак предусматривает использование многозвенной системы защиты:

- Прежде всего, это работа по предотвращению атаки, которая призвана не допустить неконтролируемые процессы в инфраструктуре. Осуществляется она с использованием «классических» ИБ-средств, которые маркируют приложения (черный и белый списки), контролируют выполнение правил сетевых соединений, ведут сигнатурный анализ.

- Важный элемент антиАРТ-обороны — прогнозирование атак. Это проактивная работа, которая нацелена на то, чтобы сделать невозможной для злоумышленников разработку стратегии атаки, ее планирование и подготовку.

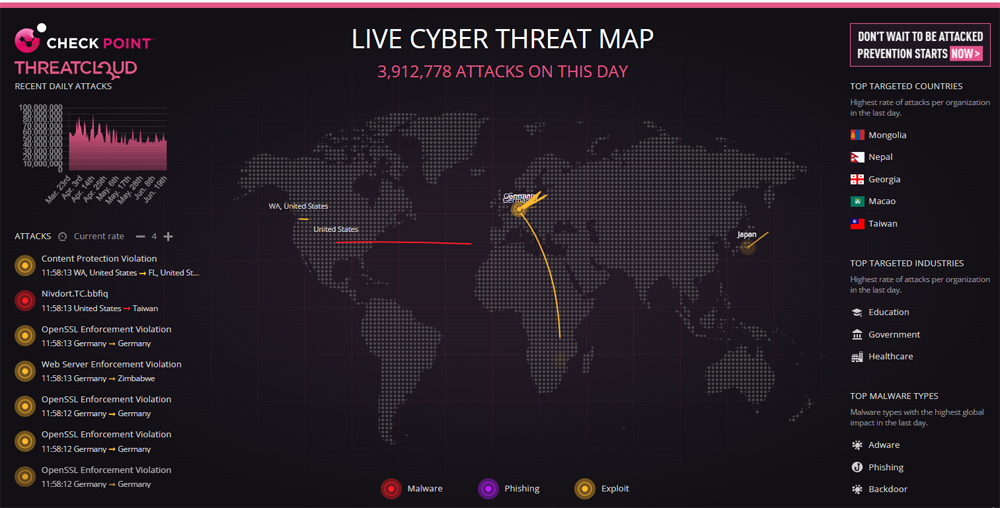

- Еще один элемент защиты — обнаружение атак. Во многом оно возможно благодаря своевременной информации, получаемой от аналитических центров кибербезопасности: зная о существовании угрозы, специалисты по безопасности могут обнаружить ее признаки и внутри корпоративного периметра. Их же работа поможет обеспечить своевременную реакцию на обнаруженные атаки: разработку перечня и последовательности необходимых немедленных мер и их осуществление.

Рис. 1. Карта киберугроз Check Point.

Решения для защиты от АТА: выбор вендора

Рынок ИБ-решений предлагает множество технических средств, которые могут использоваться для защиты от таргетированных атак. Какими критериями стоит руководствоваться при выборе вендора такого ПО? Он во многом определяется необходимостью сформировать комплексную систему защиты.

Прежде всего, разработчик должен иметь в своем портфеле компетенции в области создания решений для защиты конечных точек инфраструктуры, которые опираются на собственную ИБ-платформу. Коллаборация этих технологий обеспечивает надежную защиту для всех элементов инфраструктуры. Конечно, вендор должен иметь собственную структуру, которая занимается мониторингом и анализом ситуации в области информационной безопасности.

Защита от таргетированных атак подразумевает совместные усилия заказчика и вендора, — они вместе противостоят преступникам, постоянно обмениваясь необходимой информацией, обновляя средства защиты, определяя пути отражения нападений. Это требует от вендора и открытых и ясных планов в области развития своих решений, и авторитета, который поможет заказчику всецело доверять своему поставщику.

Эти требования заметно сокращают возможность выбора. Вендоров, которые полностью им соответствуют, не так уж и много. И один из них — компания Check Point.

Check Point — один из «отцов-основателей» рынка ИБ-решений. Компания дебютировала на рынке в 1993 году с прорывными решениями — технологией Stateful Inspection и межсетевым экраном FireWall-1. Сегодня ее заказчики — более 100 тысяч организаций, в число которых входят все (!) компании из списка Fortune 100. Check Point множество раз входила в число лидеров квадранта Gartner в категориях Enterprise Network Firewall, Unified Threat Management и способна предложить весь комплекс решений в области защиты корпоративной инфраструктуры.

Защита конечных точек

Эта задача особенно осложнилась в последние 2 года. Причина проста — массовый переход на удаленный режим работы, который требует обеспечения защиты рабочих мест, находящихся за пределами корпоративного периметра.

Check Point первой выпустила специализированные решения, позволяющие одинаково эффективно защищать и рабочие станции в составе корпоративной сети, и рабочие места удаленных пользователей, включая мобильные устройства. Они составляют линейку продуктов Check Point Harmony. Ее состав весьма широк.

Прежде всего, здесь необходимо упомянуть решение класса EDR, Harmony Endpoint, обеспечивающее комплексную защиту конечных узлов инфраструктуры, — рабочих станций пользователей, которые могут использоваться как в офисе, так и удаленно, — от наиболее распространенных угроз, будь то трояны-вымогатели, вредоносные программы или фишинг.

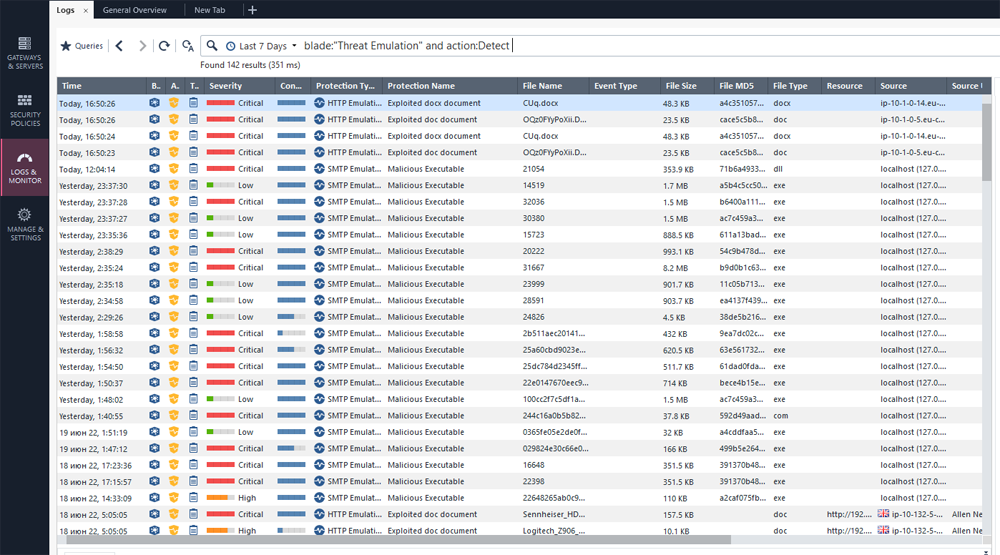

Рис. 2. Check Point. Обнаружение угроз нулевого дня.

Отдельное семейство, входящее в состав линейки, Harmony Mobile, предназначено для мобильных устройств. Оно берет под охрану приложения, операционные системы и уязвимости оборудования. Здесь же — средство защиты серверов электронной почты и офисных приложений (Harmony Email & Office) и браузеров (Harmony Browse).

Отдельно стоит упомянуть Harmony Connect — фирменную разработку Check Point SASE (Secure Access Service Edge), которая на основе облачных технологий обеспечивает защиту для корпоративных приложений, облачных сервисов и доступа в интернет.

Безопасность сетей передачи данных

Злоумышленники могут пытаться проникнуть в инфраструктуру компании и через сети связи. Для их защиты у Check Point есть отдельное семейство продуктов Check Point Quantum. Это серия межсетевых экранов нового поколения, которые предназначены для предприятий любого масштаба, от малого и среднего бизнеса до крупных заказчиков и даже центров обработки данных. С их помощью заказчики могут предоставить сотрудникам удаленный доступ к корпоративным информационным системам через VPN, организовать отдельные шлюзы для филиалов и представительств, обеспечить защитой линии связи, используемые системами интернета вещей.

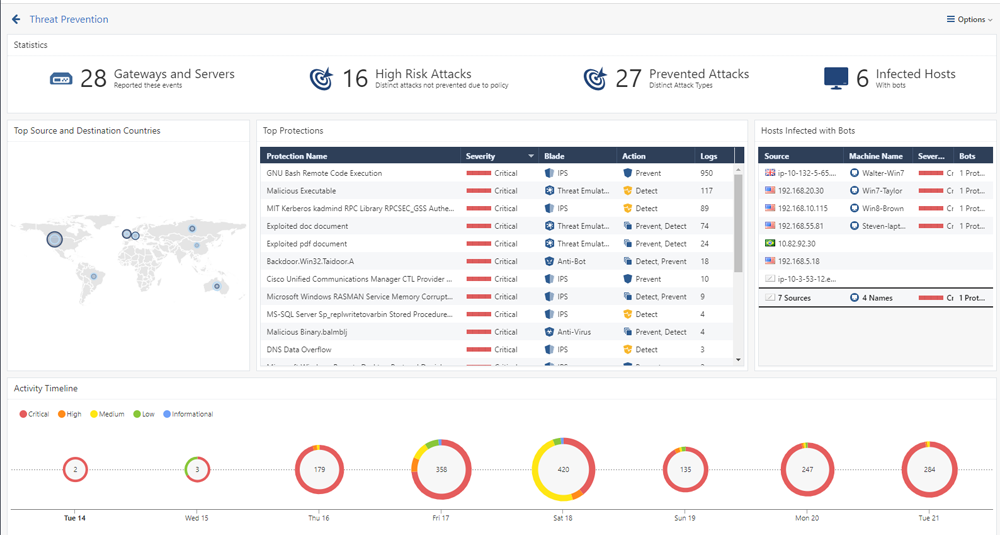

Администрируются шлюзы Check Point Quantum через единую консоль управления SmartEvent. Она дает доступ к информации обо всех событиях в сетевой инфраструктуре организации, позволяет выявить аномалии и немедленно отреагировать на инциденты. При этом SmartEvent еще и ведет поведенческий анализ, который позволяет точно определить характер события и исключить «ложные тревоги».

Рис. 3. Сводные отчеты по кибербезопаности.

Песочница Check Point

Усложнение кибератак делает особенно важным выявление новых угроз, так называемых «уязвимостей нулевого дня». Их поиск весьма трудозатратен и требует либо выделения большого числа специалистов, либо специализированных решений. В продуктовом портфеле Check Point есть такое — SandBlast. Это классическая «песочница», тестовая среда, при помощи которой заказчики могут обеспечить для уязвимостей нулевого дня наиболее надежную профилактику.

Сheck Point SandBlast дает возможность воспользоваться аналитикой известных и возможных угроз, провести мониторинг систем и выявить уязвимости в защите инфраструктуры. При этом SandBlast предназначено не только для определения возможных угроз, но и для реагирования на них. Решение предлагает службам ИБ множество сценариев, которые позволяют в один клик оптимизировать защиту.

* * *

Сложные кибератаки требуют серьезной комплексной защиты. Увы, не существует универсального единого решения, которое позволило бы гарантировать защиту предприятия от всех возможных угроз. Заказчики вынуждены формировать собственные платформы безопасности.

Решение этой задачи требует особенных компетенций как от самих заказчиков, так и от компаний, которые занимаются обеспечением безопасности информационных сред. Подобрать оптимальные решения, которые соответствуют специфике конкретного предприятия, обеспечить их поставку, получить дополнительные консультации, в том числе для бизнес-лидеров, которые отвечают за принятие решений, — все это можно при помощи официального партнера Check Point, компании OCS Distribution.

OCS Distribution является многолетним партнером CheckPoint в России, имеет сертификат Check Point Collaborative Support — CCSP. Выделенный в компании департамент продаж поможет приобрести и привезти в кратчайшие сроки весь спектр решений CheckPoint, а сертифицированные инженеры уровня Expert/Master и пресейл-специалисты проведут демонстрацию возможностей на демо-оборудовании и в локальной лаборатории.

Статья на правах рекламы