7 февраля 2023 г.

Пандемия COVID-19 привела к тому, что популярность дистанционной работы резко увеличилась. После 24 февраля 2022 г. ещё одним драйвером этой тенденции стало увеличение количества людей, которые по тем или иным причинам стали осуществлять доступ к информационным ресурсам работодателей не только из собственных уютных квартир с Wi-Fi от надежного провайдера, но и из-за рубежа. Причем в ряде случаев из таких мест, где пользоваться мобильным доступом весьма рискованно. Тем не менее, уже в апреле минувшего года мы отмечали, что «дистанционка» в разных формах — от гибридной занятости до полной «удаленки» — стала повседневной реальностью. Понятно, что при этом резко вырос интерес к средствам обеспечения безопасности такого доступа — как чисто программным, так и к программно-аппаратным.

Достоинства и недостатки некоторых из этих средств обсуждались во время февральского вебинара «Защита удаленного доступа», организованного компанией «АМ Медиа» и собравшего, как и январский вебинар «Как защититься от DDoS-атак?», около 500 онлайн-cлушателей. Практически все спикеры (представители ИБ-компаний) сошлись во мнении, что использование лишь логина и пароля — самый ненадежный способ обеспечения безопасности удаленного доступа к ресурсам предприятий и организаций со стороны сотрудников, которые работают в дистанционном режиме.

А вот назвать самый правильный и надежный способ реализации «дистанционки» практически невозможно. Так как ответ на соответствующий вопрос сильно зависит от того, какие именно устройства используются для организации удаленного доступа, под управлением каких операционных систем они функционируют, в какой степени можно доверять людям, использующим эти устройства и многих других факторов.

К тому же, чем надежнее средство обеспечения безопасности доступа, тем оно, как правило, дороже и менее удобно в эксплуатации. А ещё играет роль цена защищаемых данных. Причем дело не только в деньгах, но и в репутационном ущербе организации, из которой (по причине халатности сотрудников или в результате действий киберпреступников) утекли её данные или данные её клиентов. Однако уже пора от философских размышлений переходить к цифрам и фактам.

А они, увы, неутешительны. Из диагр. 1 следует, что 36% респондентов онлайн-опроса участников вышеупомянутого вебинара в процессе аутентификации удаленного доступа используют самый ненадежный способ — пару «логин — пароль». Впрочем, почти такая же доля респондентов (35%) ведет себя более мудро и применяет «многофакторную аутентификацию». Ещё 13% «комбинируют разные схемы». А вот «сертификаты устройств», «токены или смарт-карты» и «одноразовые пароли» у аудитории вебинара не очень популярны. Они набрали лишь по 10, 4 и 2% голосов соответственно. Возможно потому, что далеко не все понимают, что именно представляют собой данные средства, где их можно приобрести и сколько они стоят.

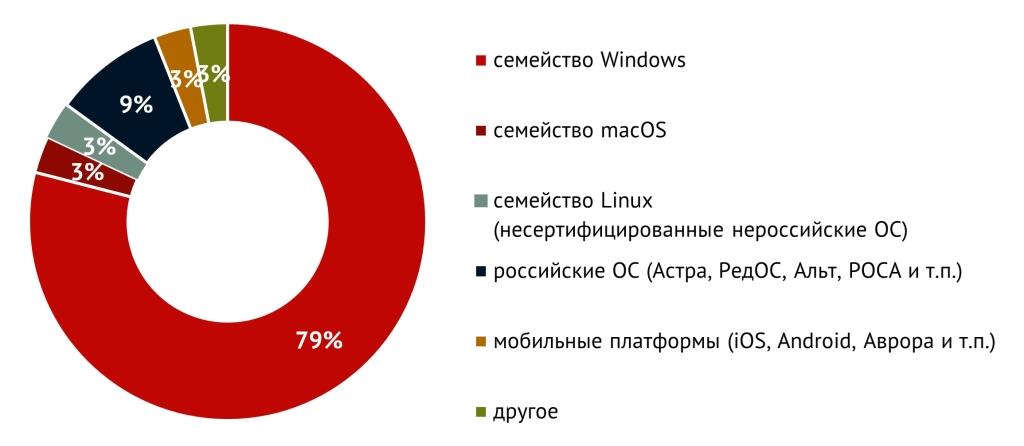

Диагр. 2 лишний раз подтверждает тезис о том, что в реальной жизни импортозамещение настольных и мобильных операционных систем, мягко говоря, оставляет желать лучшего. Судя по ней, у «дистанционщиков» популярность Windows (79%) сильно выше популярности российских операционных систем (9%). Доли же остальных ОС совсем незначительны.

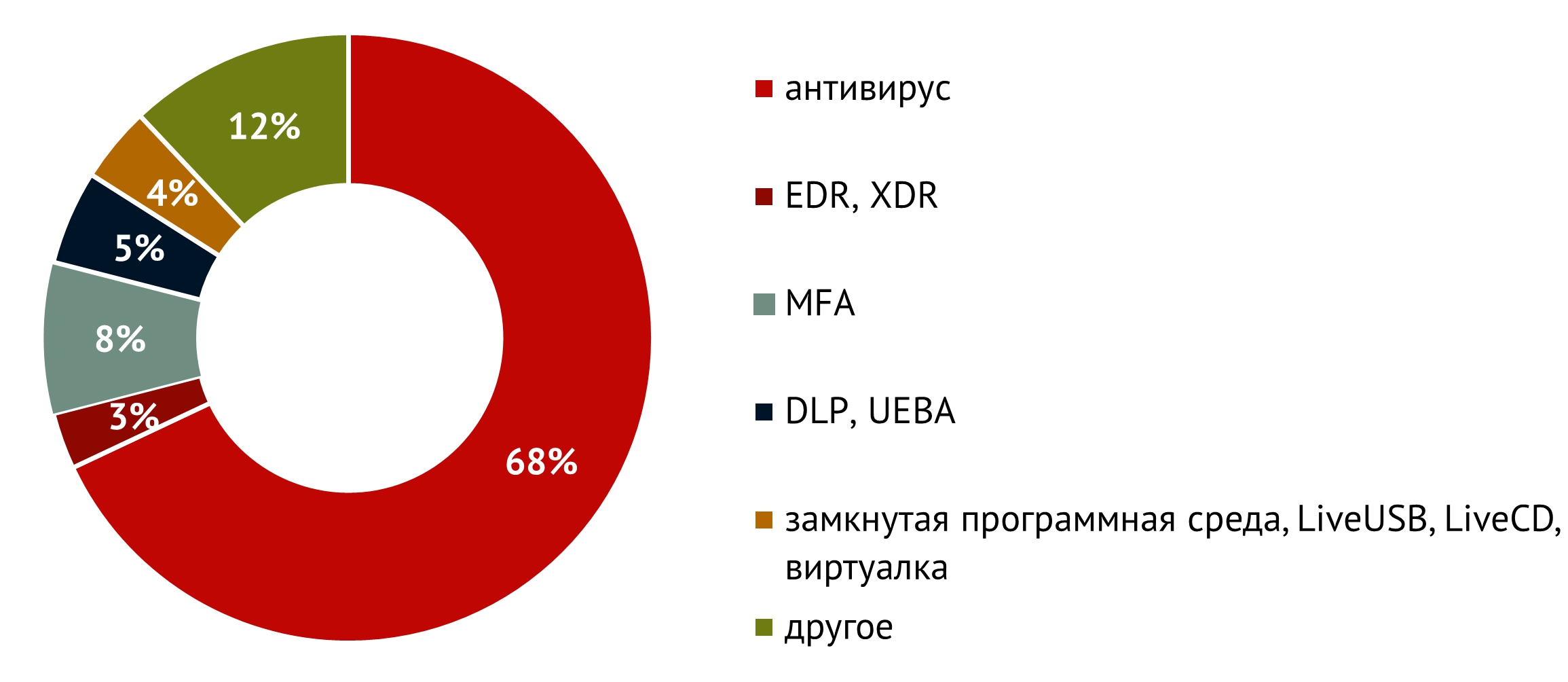

Диагр. 3 показывает, что аудитория данного вебинара достаточно продвинута и весьма специфические термины — типа EDR, XDR, MFA, DLP, UEBA, LiveUSB, LiveCD и так далее — ей знакомы и понятны. Тем не менее, те или иные методы защиты ПК для удаленного доступа, обозначаемые англоязычными аббревиатурам, используют в общей сложности лишь 32% опрошенных. Остальные же 68% применяют лишь антивирусы. Чего, конечно, для обеспечения безопасности дистанционной работы явно недостаточно.

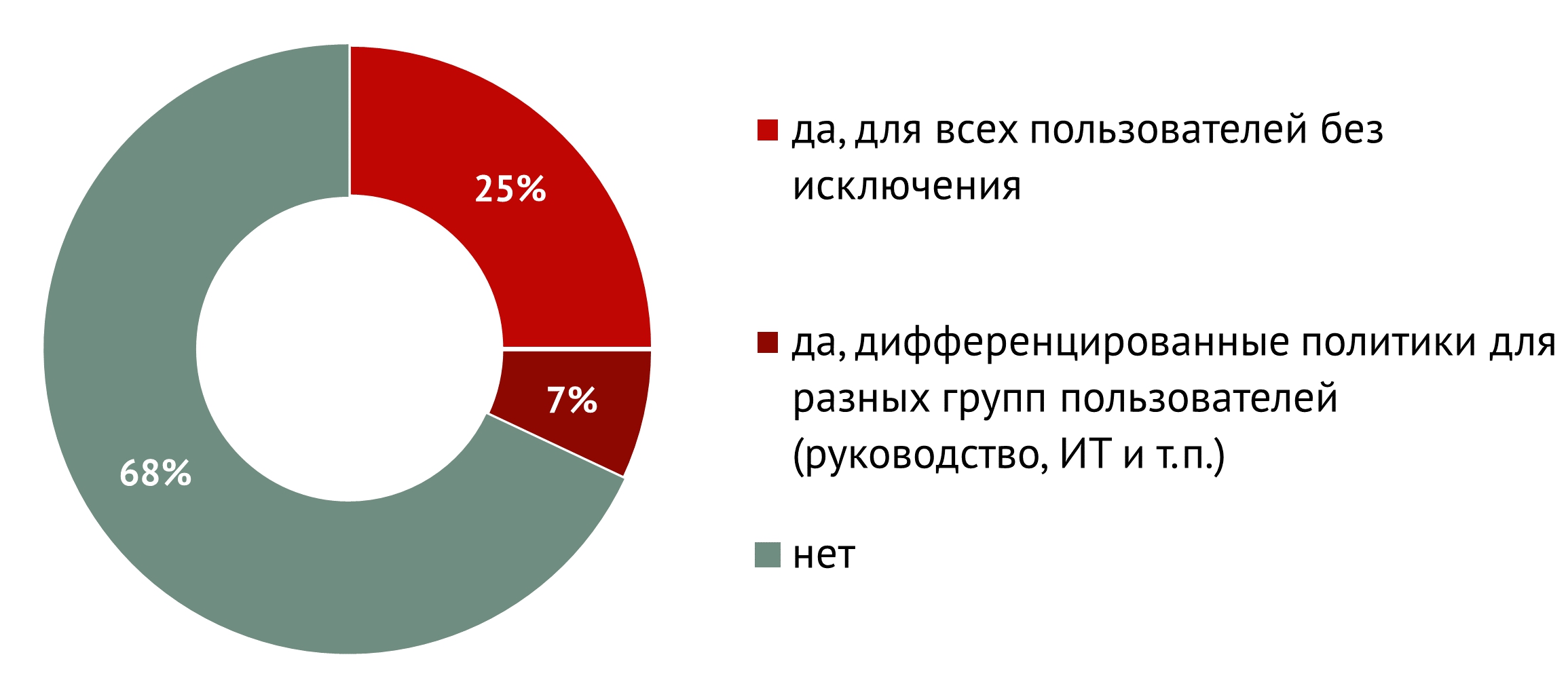

Не говорит о надлежащей организации дистанционной работы и диагр. 4, показывающая распределение ответов на вопрос «Контролируете ли вы геолокацию удаленного доступа для подключающихся?». Отрицательно на этот вопрос ответили 68% респондентов. При этом ответ «Да, для всех групп пользователей» дали лишь 25% ответивших. А оставшиеся 7% сообщили, что используют дифференцированные политики для разных групп пользователей.

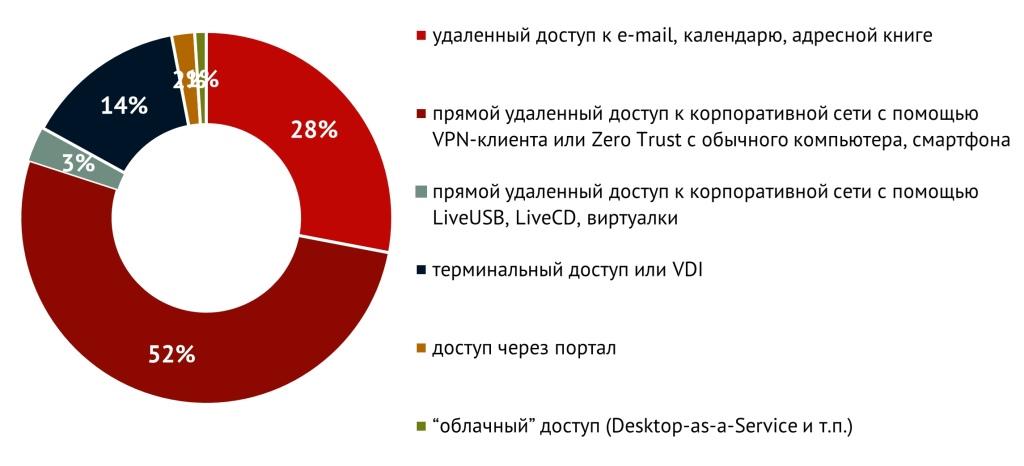

Представление о том, какие именно способы удаленного доступа применяют «дистанционщики», дает диагр. 5. Из неё следует, что 52% респондентов используют прямой удаленный доступ к корпоративной сети с помощью VPN-клиента или Zero Trust c обычного компьютера или смартфона. Ещё 14% используют терминальный доступ или VDI, а 3% — прямой удаленный доступ к корпоративной сети с помощью LiveUSB, LiveCD или «виртуалки».

Как будут развиваться технологии обеспечения безопасности дистанционной работы дальше? Директор по развитию компании «Актив» Владимир Иванов полагает, что ситуацию может изменить широкое распространение сетей 5G и 6G. Если это случится, то упадут требования к конечным точкам в плане их вычислительной мощности и большую популярность получит терминальный доступ ко многим ресурсам, которые будут развернуты облачно. В то же время, по его мнению, коммерческий сектор вряд ли пойдет в государственные облачные инфраструктуры. Скорее всего, он будет использовать «частные» облака.

Источник: IT Channel News